Das Angebot für Unternehmen

SICHERHEITS-KNOWHOW DAS SIE WEITER BRINGT

Unser interdisziplinäres Know-how ermöglicht ein Strategisches- und Ganzheitliches Vorgehen, dass man üblicherweise von grösseren Beratungsunternehmen kennt. Bei uns profitieren Sie aber von attraktiveren Konditionen und einem individuellen Kundenservice.

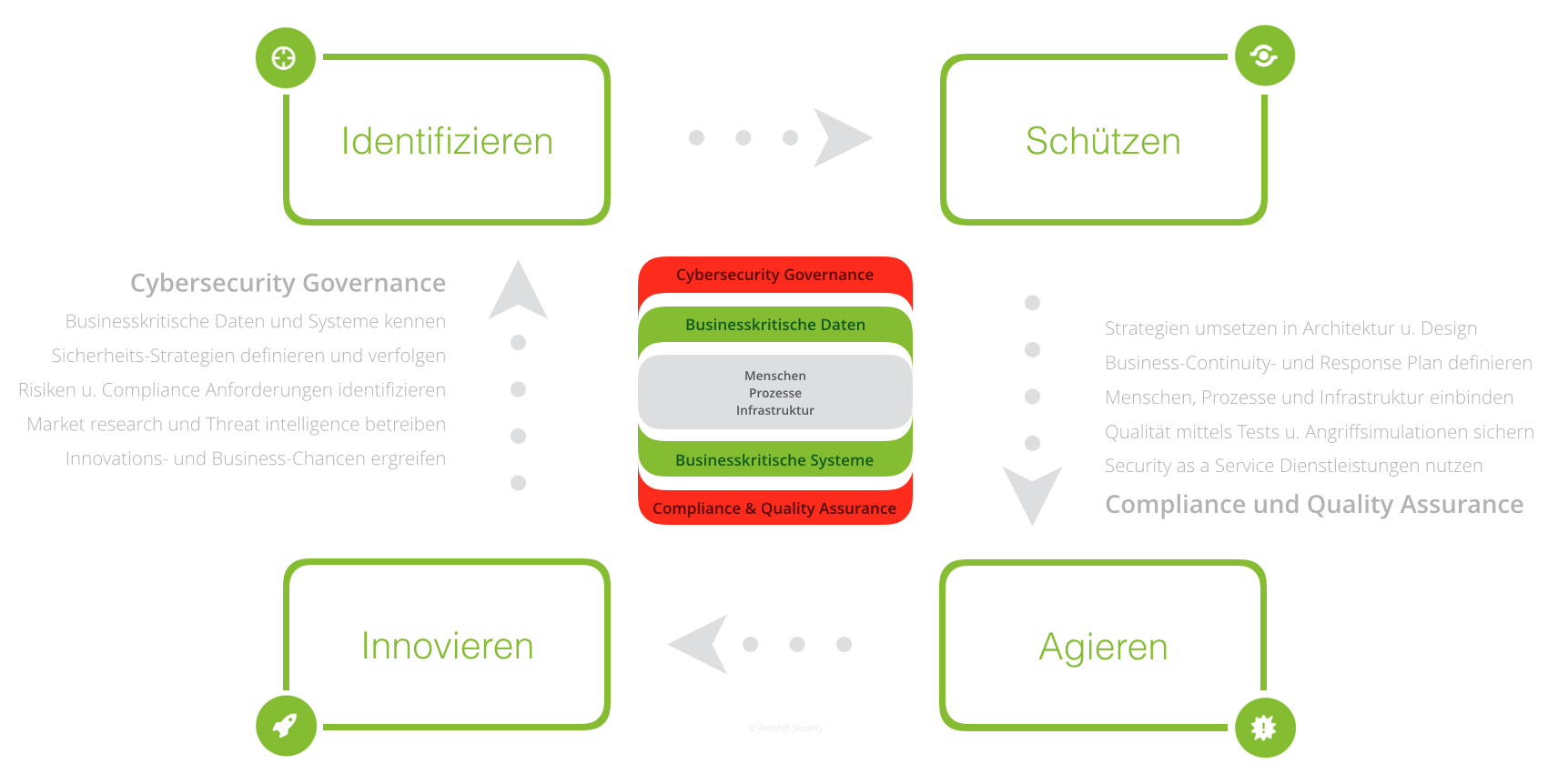

Unser Consulting Modell für Unternehmen . . .

ZUR ÜBERSICHT

Identifizieren

Sicherheitsstrategie, Schutzbedarf, Compliance-Assistance

Sie möchten Ihre Sicherheitsstrategien überarbeiten - Ihr Schutzbedarf oder Ihre Business Strategie haben sich geändert - oder haben sich die regulatorischen Anforderungen verändert? Wir erarbeiten gerne mit Ihnen die optimale Strategie unter Berücksichtigung aller rechtlichen- und Businesstechnischen- Faktoren und möglichen Optimierungschancen aus. Dabei legen wir ein besonderes Augenmerk darauf Komplexität abzubauen um Kosten zu senken und mehr Sicherheit zu erhalten. Weiterlesen

Schützen

Sicherheits-Architektur, -Design, Strategieumsetzung

Jede Strategie ist nur so Wirksam wie die Qualität ihrer Umsetzung. Das fängt bei der Sicherheits-Architektur an und setzt sich im Engineering- und Implementationsdesign fort. Dabei fallen diverse Aufgaben an die wir gerne für Sie übernehmen, sei es die Ausarbeitung von Architektur- und Design-Artefakten oder bei der Ausführung, Koordination und Planung der Vorhaben mit den diversen Risk- und Security- Governance-Instanzen oder dem IT-Management Ihres Unternehmens.Weiterlesen

Innovieren

Marktforschung, Threat-Intelligence, Opportunity-Management

Bei einem oft hektischen und fordernden Altag gerade im IT-Sicherheitsumfeld kommen Themen wie Marktforschung, Threat-Intelligence und Opportunity-Management oft zu kurz. Gerade dieses Know-How ist aber wichtig um Gelegenheiten frühzeitig zu erkennen und damit die richtigen strategischen Entscheidungen treffen zu können. Wir sind in der Lage diese mögliche Lücke für sie zu füllen.Weiterlesen

Agieren

Qualitätssicherung, Business-Continuity, Response-Plan

Eine funktionierende Qualitätssicherung ist unerlässlich für jedes Unternehmen zur Gewährleistung seiner Business-Continuity Anforderungen. Wir planen gerne mit ihnen Qualitätssicherungsmassnahmen zum Beispiel in Form von Angriffssimulationen oder Penetration-Tests. Wir helfen Ihnen ebenfalls dabei einen 'Response-Plan' zu erstellen. Bei der heutigen Gefahrenlage ist es von Vorteil auf den Ernstfall vorbereitet zu sein.Weiterlesen

Identifizieren

Sicherheitsstrategie, Schutzbedarf, Compliance-Assistance

Funktionierende Sicherheitskonzepte und eine Zielführende, aktuelle Sicherheitstrategie sind wichtige Werkzeuge eines erfolgreichen Unternehmens. Dabei sind drei Erfolgsfaktoren von primärer Bedeutung:

- Qualität (Aufwertung der Businessprozesse und Nachhaltigkeit)

- Umsetzung (Strategie-, Zeitplan- und Kostenkontrolle)

- Effektivität (Schutzwirkung, Komplexität- und Kostenreduktion)

Darum geben wir uns grosse Mühe zunächst ihr Business Eco-System und Ihre Ziele zu verstehen bevor wir die Sicherheitsaspekte mit Ihnen angehen. Ist dies erstmal geschehen, können die Arbeiten nach Bedarf flexibel ausfallen:

Definition und Change-Management der Sicherheitsstrategie

Firmen- Sicherheitspolitik und Governance

Themenspezifisches Consulting zu dedizierten Sicherheits-Themen

Compliance Assurance

Ausführen von Sicherheits-Assessments, Schutzbedarfsanalysen

Erstellen von Sicherheitskonzepten (auch nach ISDS/Hermès)

1) Im Angebot ab April 2016; 2) Im Angebot ab Juni 2016; 3) Im Angebot ab September 2016

Themenspezifisches Consulting

Cybersecurity, effektiver Schutz gegen moderne Bedrohnungen

Netzwerk- und Cloudsicherheit

Mobile Strategie - Bring your own device (BYOD)

Authentisierung und Access Management (IAM)

Kryptographie [PKI, Anwendungen, Zukunft: QuantumCrypto]

Compliance Assurance

Datenschutz CH/EU

Rechte und Pflichten der GeschäftsführungSchweizer Datenschutzgesetz [DSG], und ab 2016 Neues DSG3)

EU-Datenschutz-Grundverordnung [DSGVO]

Europarat Konvention E-K1082)

Kreditkarten- und Finanz-Industrie Regulation

PCI-DSS Audit und Beratung1)PCI-DSS Scanning und Reporting3)

Schweiz: FINMA, SBA und SFBC Vorgaben

Singapore: MAS (BCMG und TRM), Cybersecurity Act Vorgaben

Schützen

Sicherheits-Architektur, -Design, Strategieumsetzung

Zur Umsetzung von Sicherheitsstragien werden je nach grösse und Komplexität des Unternehmens unterschiedliche Modelle und Planungswerkzeuge benötigt. Vom Architektur-Model bis zum und Design-Artefakt (Baupläne) können wir Ihnen helfen die Übersicht über die eingesetzten Funktionen zu behalten und die Pläne für deren Umsetzung zu erstellen.

Sicherheits-Architektur und -Design

Ferner bieten wir bei Resourcen-Knappheit oder für Übergangslösungen im Rahmen eines temporären outsourcing-Mandats auch 'on-demand Security-Officer' Dienstleistungen an.

Security officer as a service

1) Im Angebot ab April 2016

Sicherheits-Architektur und -Design

Framework Definition/Unterhalt [ TOGAF | SABSA | NIST | O-ESA ]Konzeption von Design-Artefakten zu unseren spez. Consulting Themen

Design-Validierung nach internen Vorgaben oder gemäss 'Best Practice'

Monitoring der Umsetzung der Sicherheitsstrategie in Projektvorhaben

Security officer as a service

Datenschutzbeauftragter1)Compliance manager/officer

CTO Security

CISO

Agieren

Qualitätssicherung, Business-Continuity, Response-Plan

Es ist an der Zeit, dass Sie anfangen wie die bösen Jungs zu denken!

Wir nehmen den Blickwinkel der Angreifer für Sie ein und bereiten Ihre Firma auf den Ernstfall vor.

Folgende Dienstleistungen stehen dazu im Angebot:

Angriffssimulationen

System- und Netzwerksicherheits- Überprüfungen

Standortermittlung (Soll-Ist Vergleich)

Risikoanalysen

Incident Response Plan Erstellung

Business Continuity Management1)

1) Im Angebot ab April 2016; 2) Im Angebot ab Juni 2016;

Angriffssimulationen

Attack vectorization, probing, intrusion testing

Social engineering, phishing

Vulnerability scanning

WIFI probing, configuration scanning

Authentication quality reviews and testing

Web application dynamic code scanning2)

Standortermittlung

Wir ermitteln für Sie den Stand Ihrer Sicherheitsmassnahmen im Vergleich zu aktuellen Normen und Industry-Best-Practices. Dabei evaluieren wir gemeinsam mit Ihnen den Ist-Zustand und Vergleichen ihn danach mit einem zuvor etablierten Soll-Zustand. Als Resultat erhalten Sie einen detailierten Bericht mit unseren Empfehlungen.

Risikoanalysen

Risikoanalysen nach BSI, ISO27005/31000, COBIT52)

Innovieren

Marktforschung, Threat-Intelligence, Opportunity-Management

Technologie und IT-Sicherheits Innovationen sollten Ihrem Business den Weg zum Erfolg ebnen.

Die Rede ist jedoch oft von 'disruptiver Innovation' - Revolution versus Evolution. Im Sicherheitsbereich gilt aber abzuwägen was situativ Sinn macht.

Wir halten stetig Ausschau nach Sicherheits-Innovationen und führen eine knowledge-Datenbank darüber. Diese füttern wir auch mit 'Bedrohungs-Wissen' (Threat Intelligence). Unsere Kunden profitieren davon, erstens weil wir sehr schnell ermitteln können welche Lösungen sich am besten für sie eignen und zweitens weil wir erkennen wenn sich eine Gelegenheit für sie bietet die sie in's Auge fassen sollten.

Innovation

Opportunity management

Research on demand

Innovation

Monitoring von Branchen-Trends

Research / Innovationskanäle

Wissensaktualisierung über Soziale Medien, Fachgruppen

Opportunity Management

Aktuelle Security-Marktübersicht

Aktuelle Bedrohungslandschaft (Threat intelligence)

Security Intelligence Knowledgebase (threats-/channels and solutions)

Research on demand

Spezifische Nachforschungen nach Ihren Wünschen

Wir sind mit Sicherheit für Sie da

Für ein Sorgenfreies Arbeiten - Stellen Sie uns auf die Probe.

Zum Kontaktformular